Virtuális privát felhő

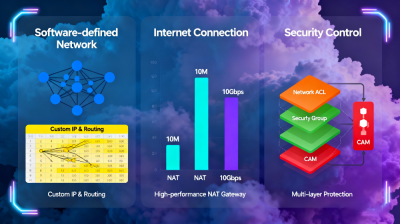

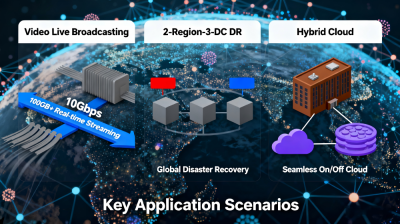

2025-12-11 16:10A Virtual Private Cloud (VPC) egy dedikált, felhőalapú hálózati tér, amely a Tencent Cloudra épül, és hálózati szolgáltatásokat nyújt a Tencent Cloudon található erőforrásai számára. A különböző VPC-k teljesen logikailag elkülönülnek. A felhőben lévő kizárólagos hálózati térként szoftveresen definiált hálózatépítéssel kezelheti VPC-jét, olyan funkciókat konfigurálva, mint az IP-címek, alhálózatok, útvonaltáblázatok, hálózati ACL-ek és folyamatnaplók. A VPC az internethez való csatlakozás többféle módszerét is támogatja, például az elasztikus IP-címeket és a NAT-átjárókat, és különféle számlázási módszereket és sávszélesség-csomagokat kínál a költségek megtakarítása érdekében. Ezzel egyidejűleg a Tencent Cloudot VPN-kapcsolatokon vagy Direct Connecten keresztül csatlakoztathatja a helyszíni adatközpontjaihoz, rugalmasan építve egy hibrid felhőt. Kiforrott, központi felhőalapú hálózati termékként a Virtual Private Cloud (VPC) logikai izolációs technológiával hoz létre egy dedikált hálózati teret, és támogatja a teljes dimenziós konfigurációt szoftveresen definiált hálózatépítésen keresztül. Az alhálózati felosztás lehetővé teszi a hálózat igény szerinti felosztását, lehetővé téve az alkalmazások és szolgáltatások réteges telepítését, és javítva az erőforrás-gazdálkodás hatékonyságát. A biztonsági csoportok, amelyek állapotalapú virtuális tűzfalként működnek, pontosan szabályozzák a bejövő és kimenő forgalmat a példányok szintjén, biztosítva az üzleti biztonságot. A NAT-átjárók több tízmillió egyidejű kapcsolatot és ultranagy sávszélességet támogatnak, kielégítve a VPC-n belüli erőforrások igényeit a nyilvános internet hatékony eléréséhez. A VPN-kapcsolatok lehetővé teszik a helyszíni adatközpontok és a felhőalapú erőforrások közötti biztonságos kommunikációt titkosított alagutakon keresztül, lehetővé téve a hibrid felhőarchitektúrák rugalmas felépítését. Akár felhőalapú vállalati szolgáltatások telepítéséről, akár régiók közötti erőforrás-kommunikáció engedélyezéséről, hibrid felhők építéséről vagy nagy egyidejűségű szolgáltatások hálózati támogatásáról van szó, a virtuális magánfelhő (VPC) kihasználhatja az alhálózati felosztás rugalmasságát, a biztonsági csoportok megbízhatóságát, a NAT-átjárók nagy teljesítményét és a VPN-kapcsolatok kényelmét, hogy a vállalati digitális átalakulás alapvető hálózati támogatásává váljon. Továbbá a biztonsági csoportok és a NAT-átjárók közötti mély szinergia jelentősen növeli a virtuális magánfelhő (VPC) biztonsági védelmét és hozzáférési hatékonyságát.

Gyakran Ismételt Kérdések

K: Alapvető biztonsági védelmi eszközként hogyan működnek együtt a biztonsági csoportok az alhálózati felosztással és a NAT átjárókkal a virtuális magánfelhő (VPC) és a VPN-kapcsolatok alapvető igényeinek támogatása érdekében? Miben mutatkoznak meg technikai előnyeik?

A: A "p példányszintű védelemre + precíz vezérlésre összpontosító " biztonsági csoportok két alapvető képességhez nyújtanak biztonsági támogatást, megszilárdítva a virtuális magánfelhő (VPC) szolgáltatási alapjait. Először is, az alhálózati felosztással szinergikusan működve lehetővé teszik a különböző alhálózatokban telepített vállalkozások számára eltérő biztonsági csoportszabályok beállítását. Például meghatározott portok nyithatók meg az alkalmazás-alhálózatok számára, miközben az adat-alhálózatokhoz való hozzáférés szigorúan korlátozott, így rétegzett védelmet érnek el. Ezzel egyidejűleg, a NAT átjárókkal együttműködve biztonsági csoportokon keresztül szűrik a bejövő és kimenő forgalmat, miközben biztosítják, hogy a VPC-n belüli erőforrások hozzáférhessenek a nyilvános internethez, megakadályozva a rosszindulatú támadásokat, és kettős garanciát képezve a "hozzáférési csatorna + biztonsági akadály tekintetében." Másodszor, lehetővé teszik a hibrid felhőalapú forgatókönyveket, amelyek magukban foglalják a VPN-kapcsolatokat. A biztonsági csoportok korlátozzák a helyszíni adatközpontok és a felhőalapú erőforrások közötti kommunikáció hatókörét, csak a szükséges szolgáltatásportokat nyitják meg az adatátvitel biztonságának biztosítása érdekében a titkosított alagúton belül. Ezenkívül a biztonsági csoportok állapotalapú ellenőrzési jellemzője lehetővé teszi a VPN-kapcsolatok hálózati ingadozásaihoz való dinamikus alkalmazkodást, biztosítva a megszakítás nélküli védelmet. A technikai előnyök két szempontból is nyilvánvalóak: Először is, "Pontos és rugalmas + Átfogó védelem" – A biztonsági csoportok protokoll- és portszinten konfigurálhatók, alkalmazkodva az alhálózati felosztás rétegzett telepítési igényeihez, miközben kielégítik a NAT átjárók és VPN-kapcsolatok forgatókönyv-specifikus biztonsági követelményeit. Másodszor, "Könnyen használható és hatékony + Nincs teljesítménytöbblet" – valós idejű, példányszintű védelmet tesznek lehetővé további hardvertelepítés nélkül, és nem befolyásolják a virtuális magánfelhő (VPC) általános hozzáférési teljesítményét.

K: Mi a fő szinergikus érték az alhálózati felosztás és a VPN-kapcsolatok között? Hogyan lehet a biztonsági csoportokat és a NAT-átjárókat kihasználni a virtuális magánfelhő (VPC) versenyképességének megerősítésére?

V: Fő szinergikus értékük abban rejlik, hogy minden forgatókönyvet lefednek, és kezelik a vállalati hálózati fájdalompontokat a rugalmas telepítés és a helyszíni és a felhő közötti izoláció terén. Az alhálózati megosztás lehetővé teszi a rétegzett telepítést és az erőforrások finomhangolt kezelését egy virtuális magánfelhőn (VPC) belül, kielégítve a különböző vállalkozások hálózati igényeit. A VPN-kapcsolatok lebontják a földrajzi akadályokat a helyszíni és a felhő között, lehetővé téve a zökkenőmentes kommunikációt a helyi adatközpontok és a felhőalapú erőforrások között. Kombinációjuk a virtuális magánfelhőt (VPC) egy egyszerű felhőhálózatból egy rugalmas hálózattá emeli, amely a felhő peremén szinergiával rendelkezik. A biztonsági csoportokkal és a NAT-átjárókkal való szinergiájuk jelentősen növeli a virtuális magánfelhő (VPC) versenyképességét: A biztonsági csoportok pontos védelmet nyújtanak az alhálózati megosztás által lehetővé tett réteges telepítéshez, megakadályozva a biztonsági kockázatok terjedését a különböző alhálózatok között. A NAT-átjárók nagy teljesítményű nyilvános internet-hozzáférési csatornákat biztosítanak az alhálózatokon belüli erőforrások számára, miközben a biztonsági csoportokkal együttműködve szűrik a nyilvános forgalmat, biztosítva a biztonságos hozzáférést. VPN-kapcsolatok esetén a biztonsági csoportok korlátozhatják a tartományok közötti kommunikáció üzleti hatókörét, míg a NAT-átjárók kielégíthetik a hibrid felhőarchitektúrákon belüli nyilvános internet-hozzáférés rugalmas igényeit. Ez átfogóbbá és biztonságosabbá teszi a virtuális magánfelhő (VPC) hálózati képességeit. A rugalmas telepítés + tartományok közötti kommunikáció + precíz védelem + hatékony hozzáférés kombinációja erősebb piaci versenyképességet biztosít a virtuális magánfelhőnek (VPC).

K: Hogyan kezeli egy NAT átjáró a virtuális magánfelhő (VPC) nyilvános internet-hozzáféréssel kapcsolatos problémáit? Milyen előnyöket kínál a virtuális magánfelhővel (VPC) és az alhálózati felosztással való szinergiája a biztonsági csoportok és a VPN-kapcsolatok számára?

V: A NAT átjáró alapvető értéke a hatékony fordítás + biztonságos hozzáférés, amely megoldja a hagyományos virtuális hálózati problémákat, mint például a nem elegendő nyilvános IP-cím és a belső hálózati erőforrások kitettsége. Az IP-cím fordításán keresztül lehetővé teszi, hogy egy alhálózaton belül több erőforrás rugalmas IP-címeket osszon meg a nyilvános internet eléréséhez, miközben elrejti a belső IP-címeket, csökkentve a biztonsági kockázatokat. Több tízmillió egyidejű kapcsolatot és ultranagy sávszélességet támogat, így megfelel a nagy forgalmú üzleti igényeknek. A két fő komponenssel való szinergiája jelentős előnyöket biztosít a forgatókönyv-specifikus képességek terén: A virtuális magánfelhővel (VPC) és az alhálózati felosztással együttműködve a NAT átjárók rugalmasan konfigurálhatók az alhálózati telepítési igények alapján. Például a nagy sávszélességű NAT átjárók hozzárendelhetők az üzleti alhálózatokhoz, míg a szabványos NAT átjárók konfigurálhatók a felügyeleti alhálózatokhoz, igény szerinti erőforrás-elosztást biztosítva. Biztonsági csoportok esetében a NAT átjárók IP-fordítási funkciója lehetővé teszi, hogy a biztonsági csoport szabályai a belső példányokra összpontosítsanak, kiküszöbölve a nyilvános IP-címekkel kapcsolatos szabályzatok gyakori módosításának szükségességét és leegyszerűsítve a védelmi konfigurációt. VPN-kapcsolatok esetén a NAT-átjárók együttműködhetnek a VPN-kapcsolatokkal, lehetővé téve a párhuzamos nyilvános internet-hozzáférést és a tartományok közötti kommunikációt a hibrid felhőarchitektúrákon belül. Például a helyszíni adatközpontok VPN-kapcsolatokon keresztül férhetnek hozzá a felhőalapú erőforrásokhoz, míg a felhőalhálózatok NAT-átjárókon keresztül férhetnek hozzá a nyilvános internethez, anélkül, hogy a kettő zavarná egymást, növelve a hálózati architektúra rugalmasságát. Ez a szinergia egyszerűsíti a biztonsági csoportok védelmi konfigurációját, hatékonyabbá teszi a VPN-kapcsolatok hibrid felhőhálózatát, és a virtuális magánfelhő (VPC) nyilvános internet-hozzáférési képességeit jobban összehangolja a vállalati üzleti igényekkel.